Trong bối cảnh các cuộc tấn công mạng ngày càng tinh vi và gia tăng, lỗi bảo mật website đã trở thành mối lo ngại hàng đầu của mọi doanh nghiệp có hoạt động trực tuyến. Theo thống kê từ IBM Security, chi phí trung bình cho một vụ rò rỉ dữ liệu năm 2024 lên tới 4.45 triệu USD, tăng 15% so với năm trước.

Web24h đã nghiên cứu và tổng hợp các lỗi bảo mật website phổ biến nhất hiện nay, cùng với phương pháp phát hiện và khắc phục từ góc nhìn chuyên gia bảo mật. Bài viết này không chỉ liệt kê các lỗ hổng mà còn phân tích nguyên nhân, cơ chế khai thác và đưa ra roadmap bảo mật cụ thể cho doanh nghiệp.

Hiểu đúng về lỗi bảo mật website

Lỗi bảo mật website (web security vulnerabilities) không đơn thuần là những “bug” kỹ thuật thông thường. Chúng là những điểm yếu có thể bị khai thác một cách có hệ thống để xâm nhập, chiếm quyền kiểm soát hoặc phá hoại hệ thống.

Điểm khác biệt giữa lỗi thông thường và lỗi bảo mật:

Một lỗi thông thường có thể khiến website hiển thị sai, chạy chậm hoặc không hoạt động đúng chức năng. Nhưng lỗi bảo mật lại mở ra cánh cửa cho kẻ tấn công thực hiện những hành vi nguy hiểm như:

- Đánh cắp thông tin người dùng, dữ liệu thanh toán

- Chiếm quyền kiểm soát website, server

- Cài đặt backdoor để quay lại sau này

- Sử dụng server làm bàn đạp tấn công các mục tiêu khác

- Phá hoại danh tiếng thương hiệu

Lifecycle của một lỗ hổng bảo mật:

Một lỗ hổng bảo mật thường trải qua các giai đoạn sau:

- Tồn tại ngầm: Lỗ hổng có trong code nhưng chưa ai phát hiện

- Phát hiện: Được tìm ra bởi researcher hoặc hacker

- Công bố: Thông tin lỗ hổng được chia sẻ (công khai hoặc underground)

- Khai thác: Hacker bắt đầu tấn công các website có lỗ hổng này

- Vá lỗi: Nhà phát triển release bản vá

- Áp dụng: Website cập nhật bản vá (hoặc không)

Khoảng thời gian từ bước 3 đến bước 6 là “cửa sổ dễ tổn thương” – thời điểm website đối mặt với nguy cơ cao nhất. Theo nghiên cứu của Ponemon Institute, trung bình mất 197 ngày để phát hiện một vi phạm bảo mật và thêm 69 ngày để khắc phục hoàn toàn.

Top 10 lỗi bảo mật website nghiêm trọng nhất

1. SQL Injection – Khai thác database thông qua input

SQL Injection (SQLi) là kỹ thuật chèn câu lệnh SQL độc hại vào các trường input để thao túng database. Đây là một trong những lỗi bảo mật website nguy hiểm và phổ biến nhất, chiếm khoảng 65% các vụ tấn công vào database.

Cơ chế hoạt động:

Khi website không validate input đúng cách, attacker có thể chèn SQL command vào form đăng nhập, search box, hoặc URL parameter. Ví dụ:

Username: admin' OR '1'='1 Password: anythingCâu query kết hợp có thể trở thành:

SELECT*FROM users WHERE username='admin'OR'1'='1'AND password='anything'Vì ‘1’=’1′ luôn đúng, query này sẽ trả về tất cả users, cho phép attacker bypass authentication.

Mức độ nguy hiểm:

- Đọc toàn bộ database bao gồm thông tin nhạy cảm

- Sửa đổi hoặc xóa dữ liệu

- Thực thi lệnh trên server (trong một số trường hợp)

- Bypass authentication hoàn toàn

Phát hiện và khắc phục:

Sử dụng công cụ như SQLMap để test. Về phòng ngừa, Web24h khuyến nghị:

- Sử dụng Prepared Statements với Parameterized Queries

- Áp dụng ORM (Object-Relational Mapping) như Eloquent, Doctrine

- Validate và sanitize mọi input từ user

- Hạn chế quyền của database user chỉ ở mức tối thiểu cần thiết

- Sử dụng Web Application Firewall (WAF) để filter các pattern tấn công

2. Cross-Site Scripting (XSS) – Chèn script độc hại

XSS cho phép attacker chèn JavaScript hoặc code khác vào trang web để thực thi trên browser của victim. Có 3 loại XSS chính:

Stored XSS (Persistent):

Code độc hại được lưu vào database và hiển thị cho mọi user truy cập. Ví dụ: comment section không filter HTML tags.

Reflected XSS (Non-Persistent):

Code độc hại được gửi qua URL hoặc form, reflect lại ngay lập tức. Thường kết hợp với phishing.

DOM-based XSS:

Khai thác lỗ hổng trong client-side script, không qua server.

Tác hại:

- Đánh cắp session cookies, hijack tài khoản

- Keylogging để lấy thông tin nhập liệu

- Redirect user đến trang phishing

- Sửa đổi nội dung trang web

- Phát tán malware

Biện pháp phòng ngừa:

- Escape tất cả output HTML, đặc biệt user-generated content

- Sử dụng Content Security Policy (CSP) headers

- Validate input với whitelist approach

- Sử dụng HTTPOnly flag cho cookies quan trọng

- Implement proper encoding cho các context khác nhau (HTML, JavaScript, CSS, URL)

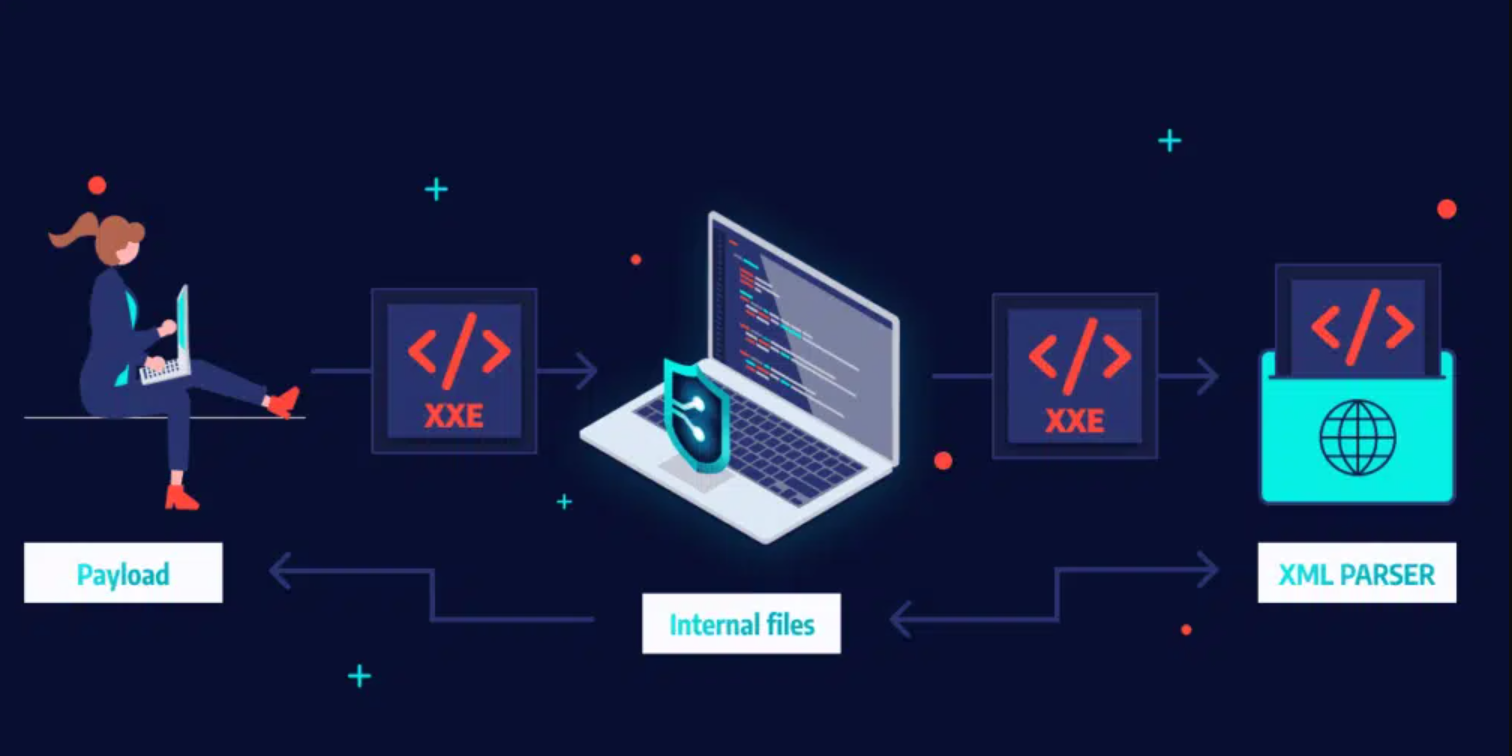

3. Broken Authentication – Lỗ hổng xác thực

Các lỗi trong cơ chế authentication và session management cho phép attacker chiếm đoạt tài khoản người dùng. Đây là lỗi bảo mật website với tác động trực tiếp nhất.

Các lỗi phổ biến:

Session fixation:

Attacker tạo session ID trước, sau đó lừa victim sử dụng session đó để đăng nhập.

Weak password policy:

Cho phép mật khẩu yếu như “123456”, “password”, hoặc không có yêu cầu về độ phức tạp.

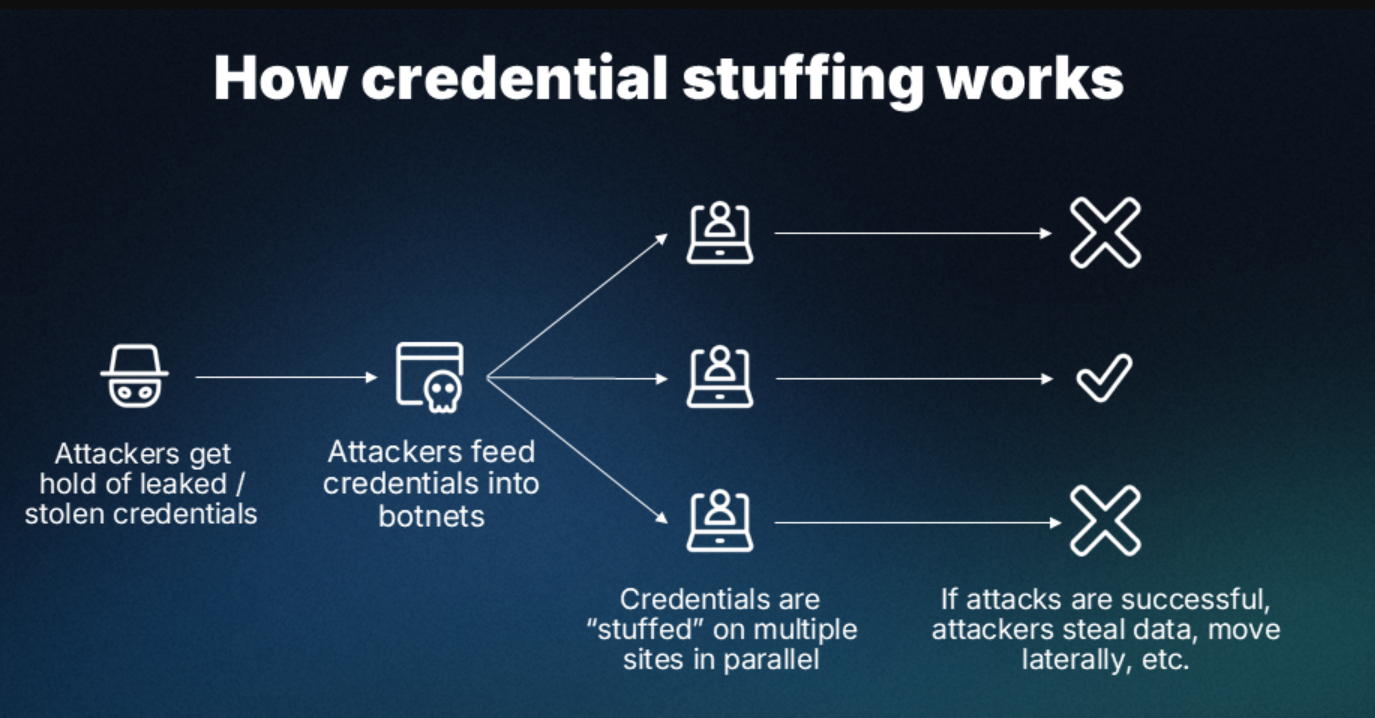

Credential stuffing:

Sử dụng leaked credentials từ các vụ breach khác để thử đăng nhập hàng loạt.

Session hijacking:

Đánh cắp session token thông qua XSS, network sniffing, hoặc các phương pháp khác.

Không có rate limiting:

Cho phép brute force attack không giới hạn.

Giải pháp chuyên sâu:

Web24h recommend approach đa lớp:

- Lớp 1 – Password Policy: Minimum 12 ký tự, bắt buộc chữ hoa, chữ thường, số, ký tự đặc biệt. Check với database leaked passwords (HaveIBeenPwned API).

- Lớp 2 – Multi-Factor Authentication (MFA): Bắt buộc với admin accounts, khuyến khích với user accounts. Ưu tiên TOTP (Google Authenticator) hoặc hardware tokens (YubiKey) hơn SMS.

- Lớp 3 – Session Management:

- Regenerate session ID sau login

- Timeout sessions hợp lý (15-30 phút inactive)

- Secure và HTTPOnly flags cho cookies

- Implement proper logout mechanism

- Lớp 4 – Account Security:

- Lock account sau 5 lần đăng nhập sai

- Alert user về login từ địa điểm/thiết bị lạ

- Implement CAPTCHA sau 3 lần thất bại

- Log tất cả authentication attempts

4. Sensitive Data Exposure – Lộ lọt dữ liệu nhạy cảm

Nhiều website không bảo vệ đúng cách dữ liệu nhạy cảm như thông tin cá nhân, tài chính, hoặc y tế. Đây là lỗi bảo mật website gây thiệt hại tài chính nghiêm trọng nhất.

Các hình thức phổ biến:

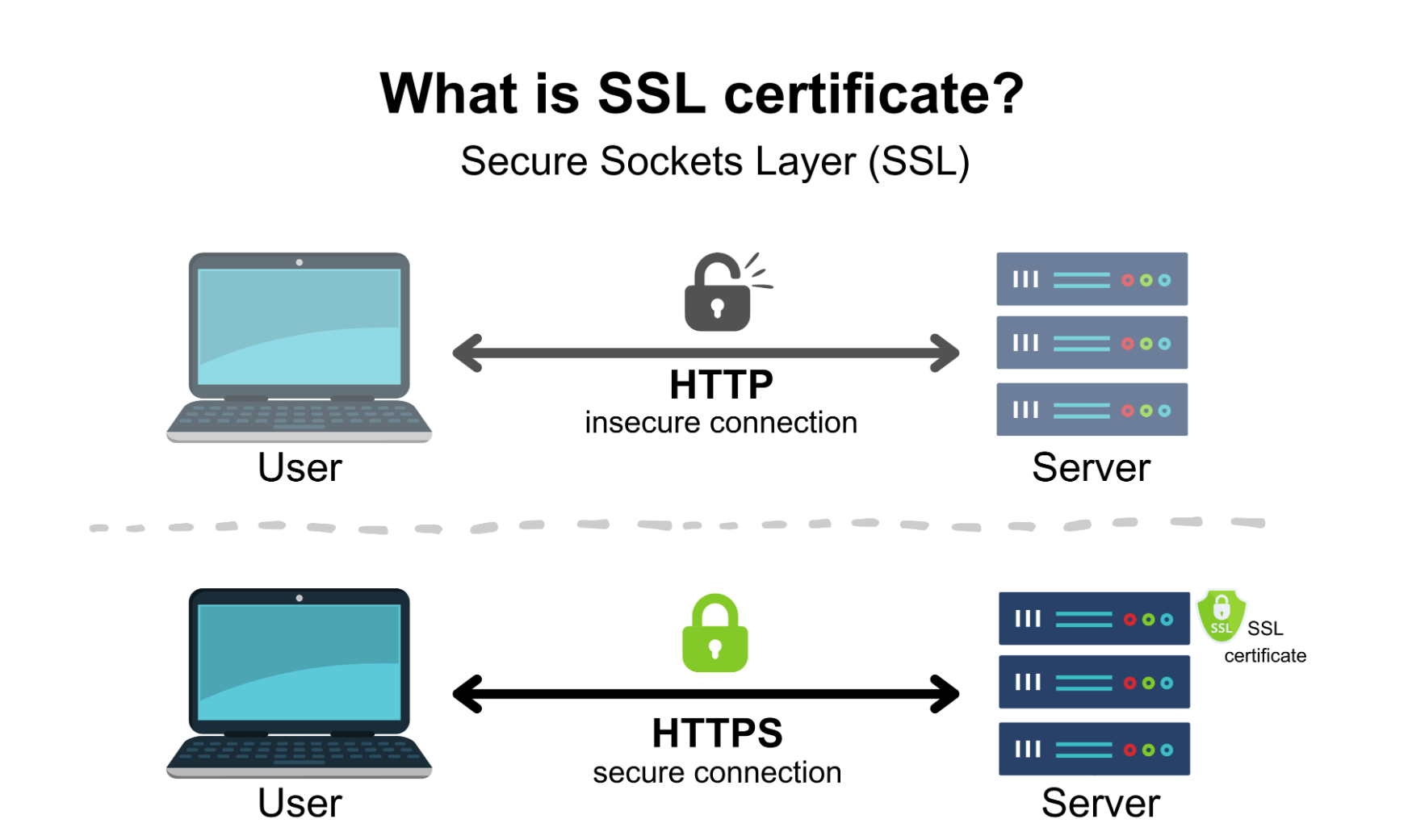

Truyền dữ liệu qua HTTP thay vì HTTPS:

Dữ liệu có thể bị intercept trong quá trình truyền tải. Kể cả khi dùng HTTPS, mixed content (HTTP resources trong HTTPS page) vẫn tạo ra lỗ hổng.

Lưu trữ password dạng plaintext hoặc hash yếu:

MD5, SHA1 đã không còn an toàn. Thậm chí SHA256 không có salt cũng dễ bị crack bằng rainbow tables.

Không mã hóa dữ liệu lưu trữ:

Database chứa thông tin thẻ tín dụng, CMND không được encrypt.

Hiển thị thông tin nhạy cảm trong URL:

Parameters chứa session token, password reset token trong URL có thể bị log lại trong browser history, server logs, hoặc Referer headers.

Backup không được bảo vệ:

File backup database, config files chứa credentials được để ở vị trí public access.

Best practices từ chuyên gia:

- Encryption at rest: Sử dụng AES-256 để encrypt dữ liệu nhạy cảm trong database. Quản lý encryption keys riêng biệt với encrypted data.

- Encryption in transit: Enforce HTTPS cho toàn bộ website. Sử dụng HSTS (HTTP Strict Transport Security) để browser luôn dùng HTTPS.

- Password hashing: Dùng bcrypt, Argon2, hoặc scrypt với salt riêng cho mỗi password. Không bao giờ dùng MD5 hoặc SHA1.

- Tokenization cho payment data: Đừng lưu trữ thông tin thẻ tín dụng trực tiếp. Sử dụng payment gateway và lưu token thay thế.

- Data classification: Phân loại dữ liệu theo mức độ nhạy cảm và áp dụng biện pháp bảo vệ phù hợp.

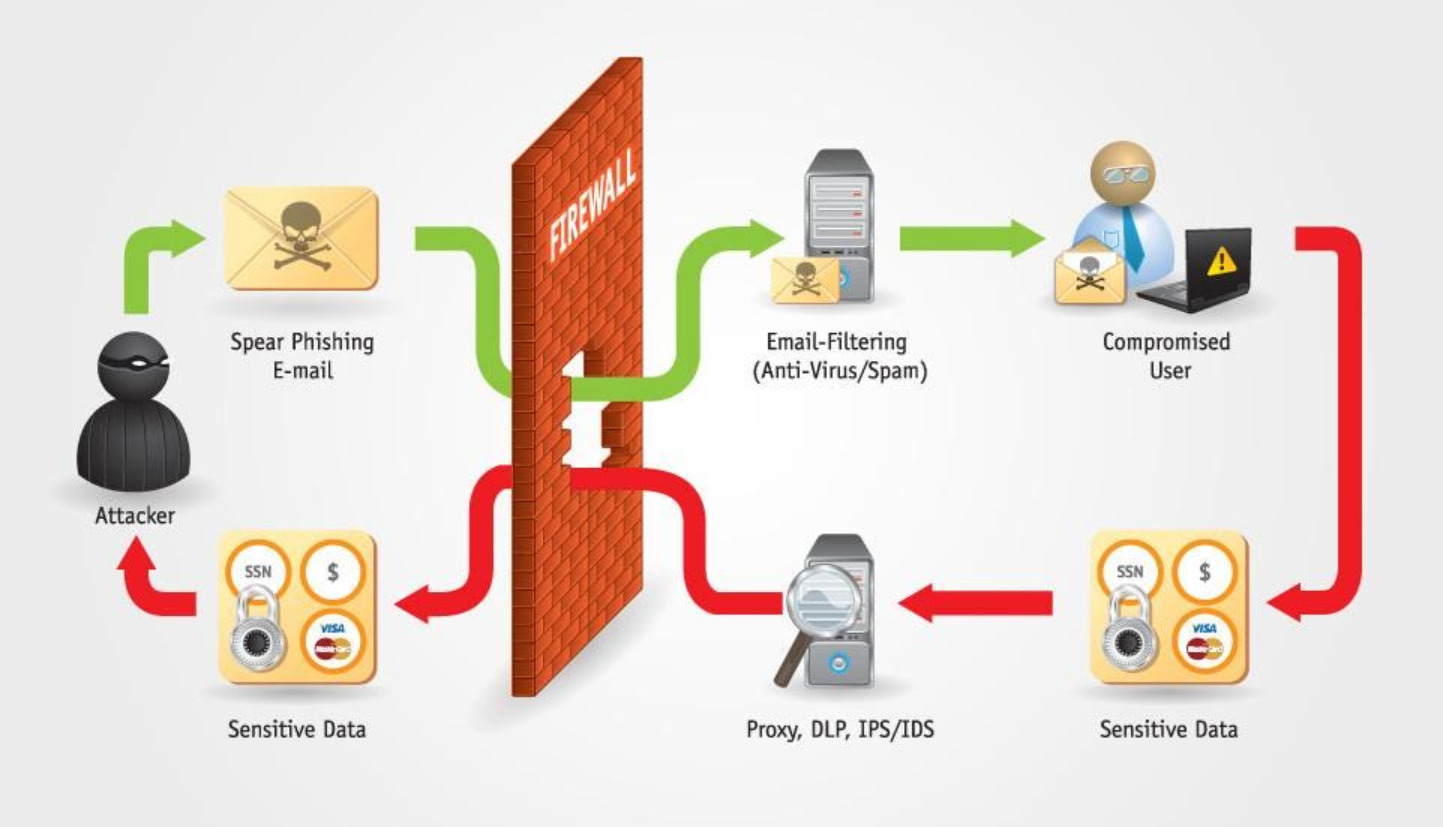

5. XML External Entities (XXE) – Khai thác XML parser

XXE attack khai thác cách XML parser xử lý external entities, cho phép đọc file hệ thống, scan internal network, hoặc thực hiện SSRF (Server-Side Request Forgery).

Kịch bản tấn công điển hình:

Website nhận XML input từ user (ví dụ qua API, file upload). Attacker inject external entity definition:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPEfoo[ <!ENTITY xxe SYSTEM "file:///etc/passwd"> ]><data>&xxe;</data>Nếu parser không được configure đúng, nó sẽ đọc file /etc/passwd và trả về trong response.

Nguy hiểm hơn – Blind XXE:

Khi không thấy output trực tiếp, attacker có thể exfiltrate data qua out-of-band channels (DNS, HTTP requests đến server của attacker).

Phòng chống:

- Disable external entity processing trong XML parser

- Sử dụng JSON thay vì XML khi có thể

- Validate XML input với XSD schema

- Patch thư viện XML parser lên phiên bản mới nhất

- Implement input filtering và whitelisting

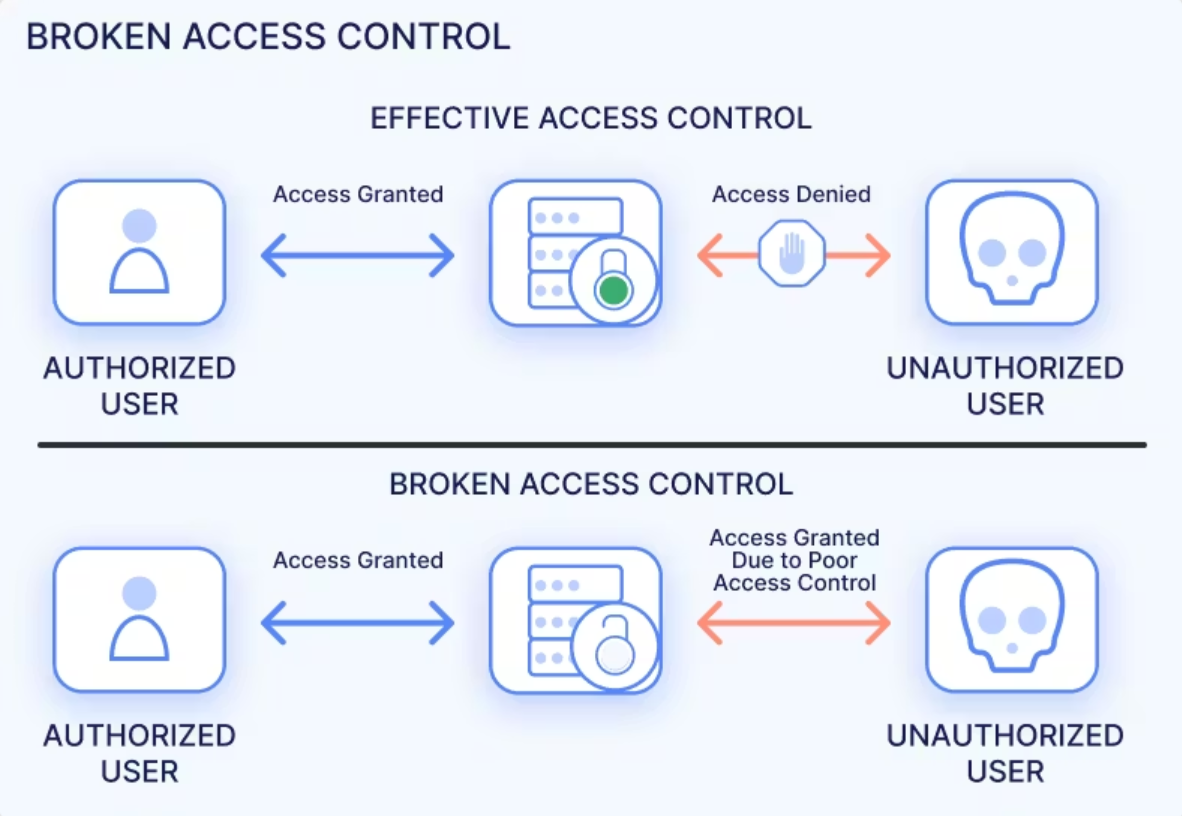

6. Broken Access Control – Lỗ hổng phân quyền

Lỗi trong việc enforce quyền truy cập cho phép user thực hiện các hành động ngoài phạm vi được phép. Đây là lỗi bảo mật website nguy hiểm vì thường khó phát hiện trong testing thông thường.

Các dạng phổ biến:

Insecure Direct Object Reference (IDOR):

Truy cập trực tiếp vào object thông qua ID trong URL mà không kiểm tra quyền:

https://website.com/invoice/12345Attacker chỉ cần đổi số 12345 thành 12346 để xem hóa đơn của người khác.

Path Traversal:

Sử dụng “../” trong URL để access file ngoài web root:

https://website.com/download?file=../../../../etc/passwdMissing Function Level Access Control:

User thường có thể truy cập các function của admin chỉ bằng cách đoán URL:

https://website.com/admin/deleteUserMetadata Manipulation:

Sửa đổi hidden fields, cookies, JWT tokens để escalate privileges.

Giải pháp cấu trúc:

Web24h khuyến nghị áp dụng mô hình bảo mật nhiều lớp:

- Deny by default: Mọi resource đều require authentication trừ khi explicitly public

- Server-side validation: Không dựa vào client-side check hay hidden fields

- Centralized access control: Một hệ thống quản lý permission duy nhất, không scatter logic khắp nơi

- Indirect reference: Dùng random token thay vì predictable ID

- Logging: Log mọi access attempts để detect anomalies

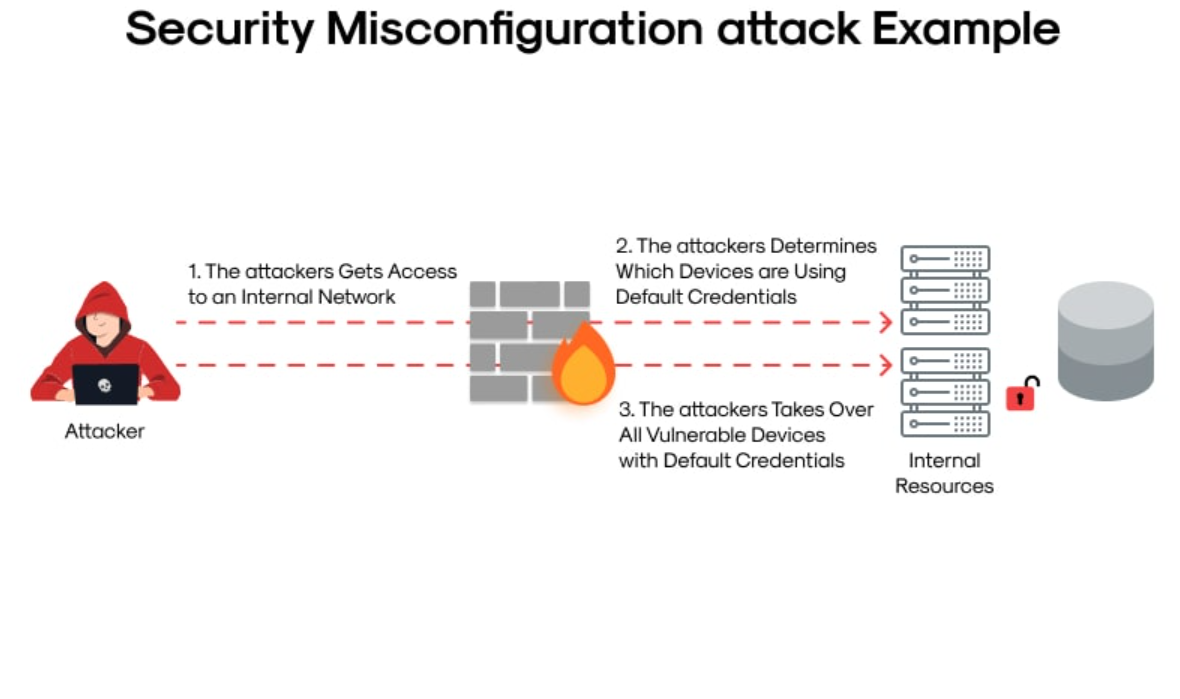

7. Security Misconfiguration – Cấu hình sai

Đây là lỗi bảo mật website phổ biến nhất theo OWASP, chiếm 90% websites tested có ít nhất một dạng misconfiguration.

Các lỗi configuration thường thấy:

Default credentials:

Nhiều CMS, admin panels vẫn dùng admin/admin, admin/123456. Database servers dùng root với blank password.

Directory listing enabled:

Cho phép browse toàn bộ cấu trúc thư mục, tiết lộ các file nhạy cảm như .env, config.php, backup files.

Detailed error messages:

Hiển thị stack traces, database queries, server paths trong error pages – cung cấp thông tin quý giá cho attacker.

Unnecessary services running:

FTP, Telnet, hoặc các services không cần thiết còn chạy và có thể bị khai thác.

Outdated components:

Server software, CMS, plugins lỗi thời với known vulnerabilities.

Missing security headers:

Không có X-Frame-Options, X-Content-Type-Options, CSP, v.v.

Hardening checklist:

- Disable unnecessary features: Directory listing, server signature, debug mode

- Change defaults: Database ports, admin URLs, default credentials

- Configure security headers:

X-Frame-Options: DENY X-Content-Type-Options: nosniff Content-Security-Policy: default-src 'self' Strict-Transport-Security: max-age=31536000- Restrict file permissions: 644 cho files, 755 cho directories

- Setup firewall rules: Chỉ open ports thực sự cần thiết

- Regular security audits: Automated scans + manual reviews hàng quý

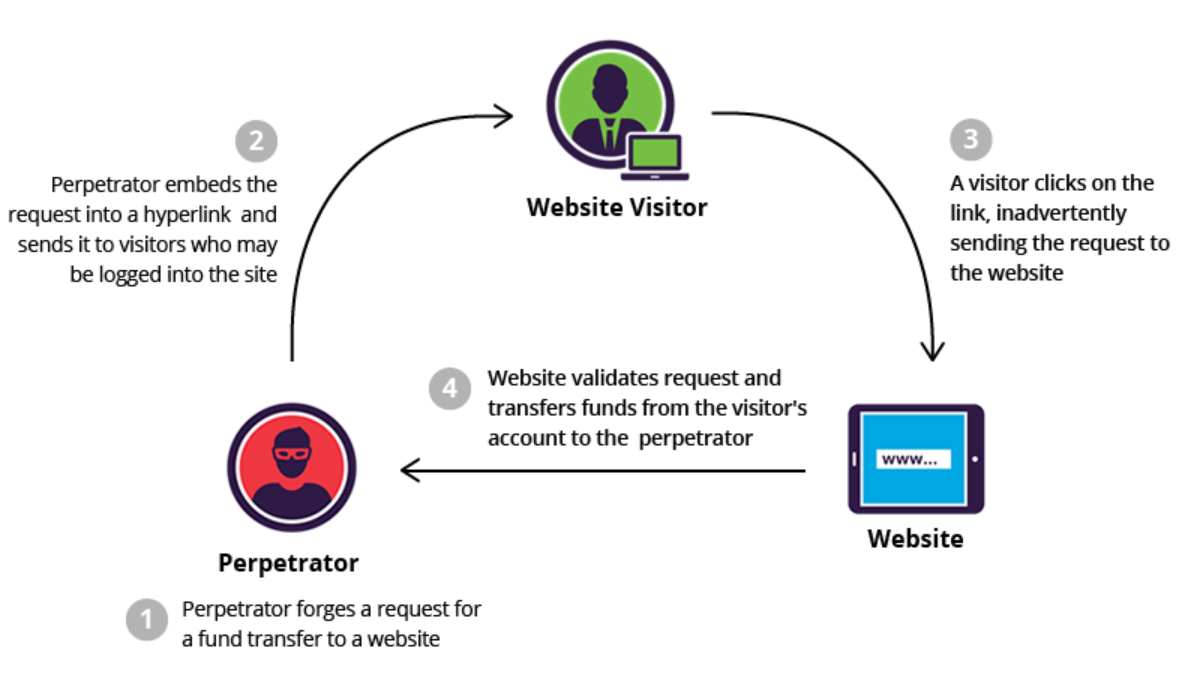

8. Cross-Site Request Forgery (CSRF) – Giả mạo request

CSRF lừa victim thực hiện action không mong muốn trên website mà họ đã authenticated. Khác với XSS, CSRF không cần inject code vào target website.

Cách thức hoạt động:

Victim đã login vào bank.com. Họ vào malicious.com (qua spam email chẳng hạn). Malicious.com chứa code:

<imgsrc="https://bank.com/transfer?to=attacker&amount=1000">Browser tự động gửi cookies của bank.com kèm theo request này. Nếu bank.com không có CSRF protection, transaction sẽ được thực hiện.

Nguy hiểm với các actions quan trọng:

- Chuyển tiền, thay đổi thông tin tài khoản

- Thay đổi email, password

- Đặt hàng, thanh toán

- Thay đổi settings quan trọng

Triển khai CSRF protection đúng cách:

- Synchronizer Token Pattern: Generate random token cho mỗi session, validate trong mọi state-changing request

- Double Submit Cookie: Gửi token qua cookie và form parameter, verify chúng match

- SameSite Cookie Attribute: Set SameSite=Strict hoặc SameSite=Lax để browser không gửi cookie trong cross-site requests

- Custom Request Headers: Require custom header (X-Requested-With) mà chỉ JavaScript cùng origin mới set được

Web24h lưu ý: Frameworks hiện đại như Laravel, Django, Rails đều có built-in CSRF protection. Đừng disable nó!

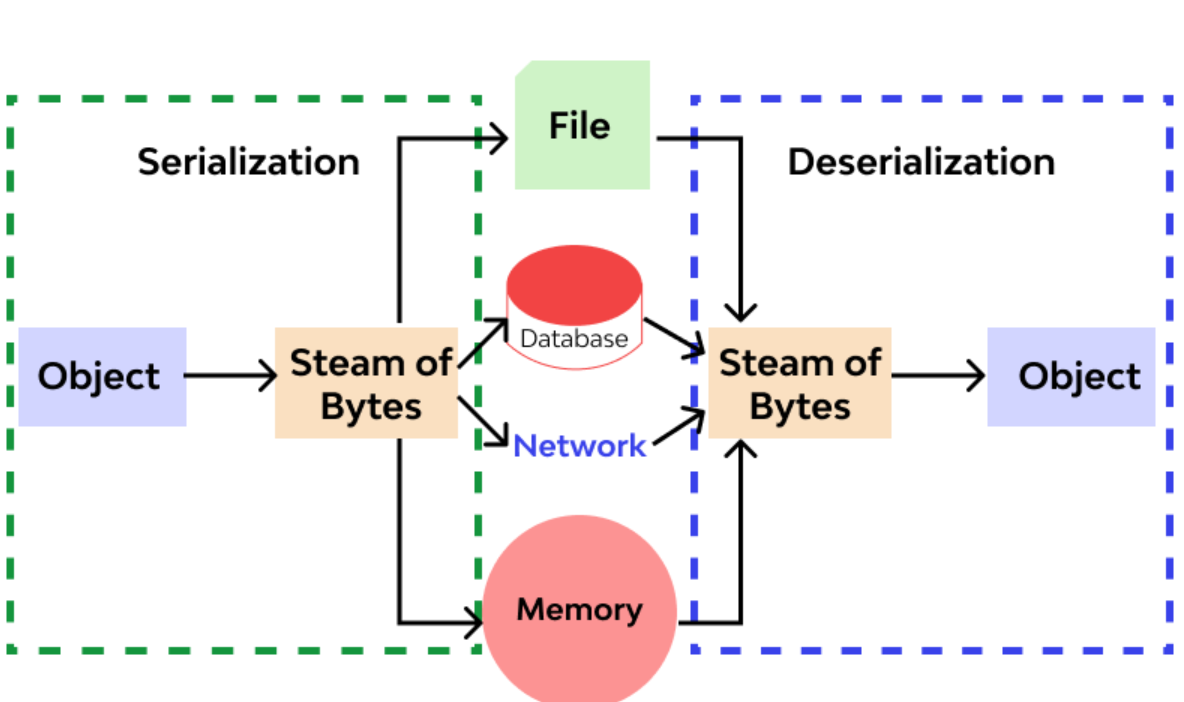

9. Insecure Deserialization – Lỗ hổng deserialize

Khi application deserialize data không tin cậy, attacker có thể inject object độc hại để thực thi code, bypass authentication, hoặc tạo ra các hành vi không mong muốn.

Tại sao nguy hiểm:

Serialization là quá trình convert object thành byte stream để lưu trữ hoặc truyền đi. Deserialization làm ngược lại. Vấn đề là trong quá trình này, có thể trigger các magic methods (__wakeup, __destruct trong PHP) hoặc execute arbitrary code.

Ví dụ với PHP:

$data=unserialize($_GET['data']);Nếu attacker gửi crafted serialized object, có thể trigger remote code execution.

Với Java:

Remote Method Invocation (RMI) và Java Native Interface (JNI) đặc biệt dễ bị tấn công. Nhiều frameworks như Apache Commons Collections đã có gadget chains được documented.

Biện pháp:

- Không deserialize data từ untrusted sources

- Sử dụng simple data formats như JSON thay vì native serialization

- Implement integrity checks (HMAC) cho serialized data

- Restrict deserialization permissions trong application policy

- Monitor deserialization exceptions và anomalies

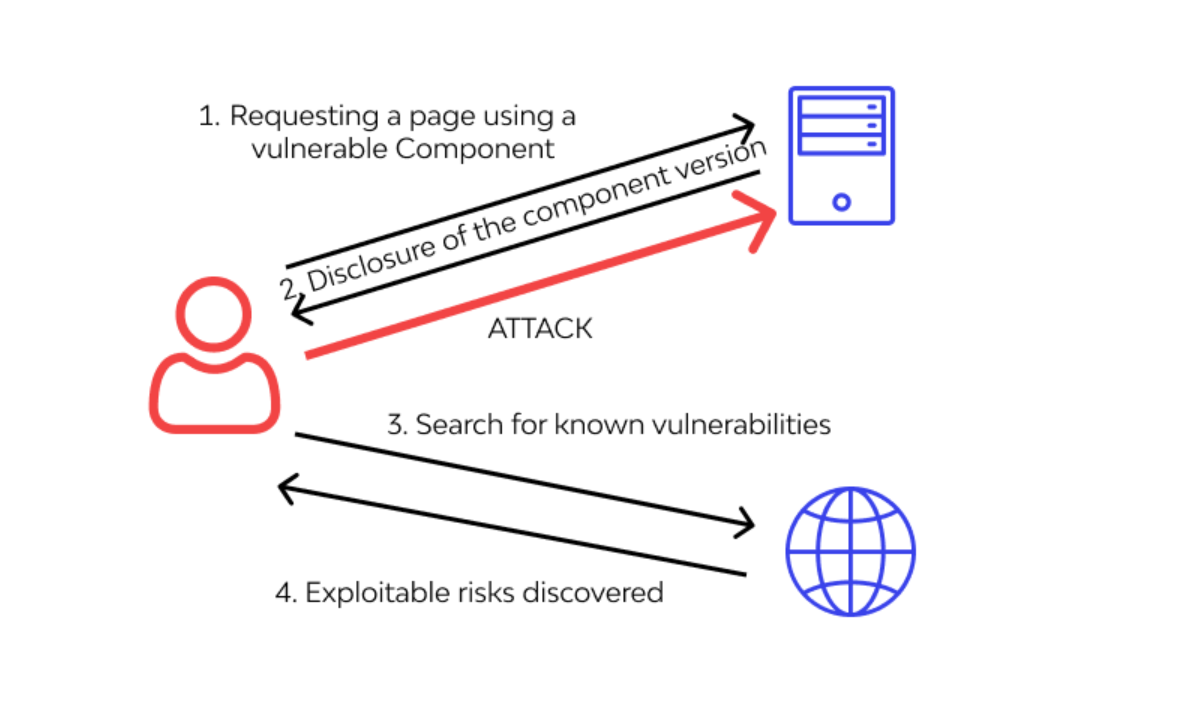

10. Using Components with Known Vulnerabilities – Dùng thành phần lỗi thời

Phần mềm không phải viết 100% từ đầu. Mọi website đều dùng frameworks, libraries, plugins, CMS. Khi các component này có lỗ hổng được công bố mà không update, website trở thành low-hanging fruit cho attackers.

Thực trạng đáng lo ngại:

Theo nghiên cứu của Veracode, 70% applications có security flaws trong third-party components. Trung bình một application sử dụng 147 different components, và 68% organizations không track những gì họ đang dùng.

Các thành phần thường bị lỗi thời:

- CMS cores: WordPress, Joomla, Drupal phiên bản cũ

- Plugins/Extensions: Đặc biệt các plugins ít được maintain

- JavaScript libraries: jQuery, Angular, React versions cũ

- Server software: Apache, Nginx, PHP, MySQL

- SSL/TLS libraries: OpenSSL (nhớ Heartbleed?)

Quản lý dependencies hiệu quả:

- Maintain inventory: Biết chính xác website đang dùng components gì, version bao nhiêu

- Monitor vulnerabilities: Subscribe CVE databases, security mailing lists

- Automated scanning: Tools như Snyk, WhiteSource, OWASP Dependency-Check

- Update policy: Patch critical vulnerabilities trong 7 ngày, high trong 30 ngày

- Test before deploy: Có staging environment để test updates trước khi apply production

Phương pháp phát hiện lỗi bảo mật website

Việc biết các lỗi bảo mật là chưa đủ. Doanh nghiệp cần có quy trình để phát hiện chúng trước khi hacker khai thác.

Security testing trong SDLC

Static Application Security Testing (SAST):

Phân tích source code mà không cần chạy application. Phát hiện lỗi như SQL injection, XSS trong code. Tools: SonarQube, Checkmarx, Fortify.

Dynamic Application Security Testing (DAST):

Test application đang chạy giống như black-box testing. Simulate attacks thực tế. Tools: OWASP ZAP, Burp Suite, Acunetix.

Interactive Application Security Testing (IAST):

Kết hợp SAST và DAST, phân tích application từ bên trong khi đang chạy. Accuracy cao hơn nhưng require instrumentation.

Software Composition Analysis (SCA):

Scan third-party components, dependencies để phát hiện known vulnerabilities. Tools: Snyk, Black Duck, WhiteSource.

Penetration testing chuyên nghiệp

Penetration testing (pentest) là mô phỏng real-world attacks để tìm lỗi bảo mật website. Web24h recommend pentest ít nhất 1 lần/năm, hoặc sau mỗi major update.

Các bước của một pentest đầy đủ:

- Reconnaissance: Thu thập thông tin về target (technologies used, network structure, employees…)

- Scanning: Identify open ports, services, potential entry points

- Vulnerability Assessment: Map discovered vulnerabilities to known exploits

- Exploitation: Attempt to exploit vulnerabilities to gain access

- Post-Exploitation: Assess impact, lateral movement possibilities

- Reporting: Document findings với severity levels và remediation recommendations

Pentest không nên:

- Chỉ dựa vào automated tools mà không có manual verification

- Test production system mà không có backup và rollback plan

- Không có explicit scope và rules of engagement

- Được thực hiện bởi người thiếu kinh nghiệm hoặc không uy tín

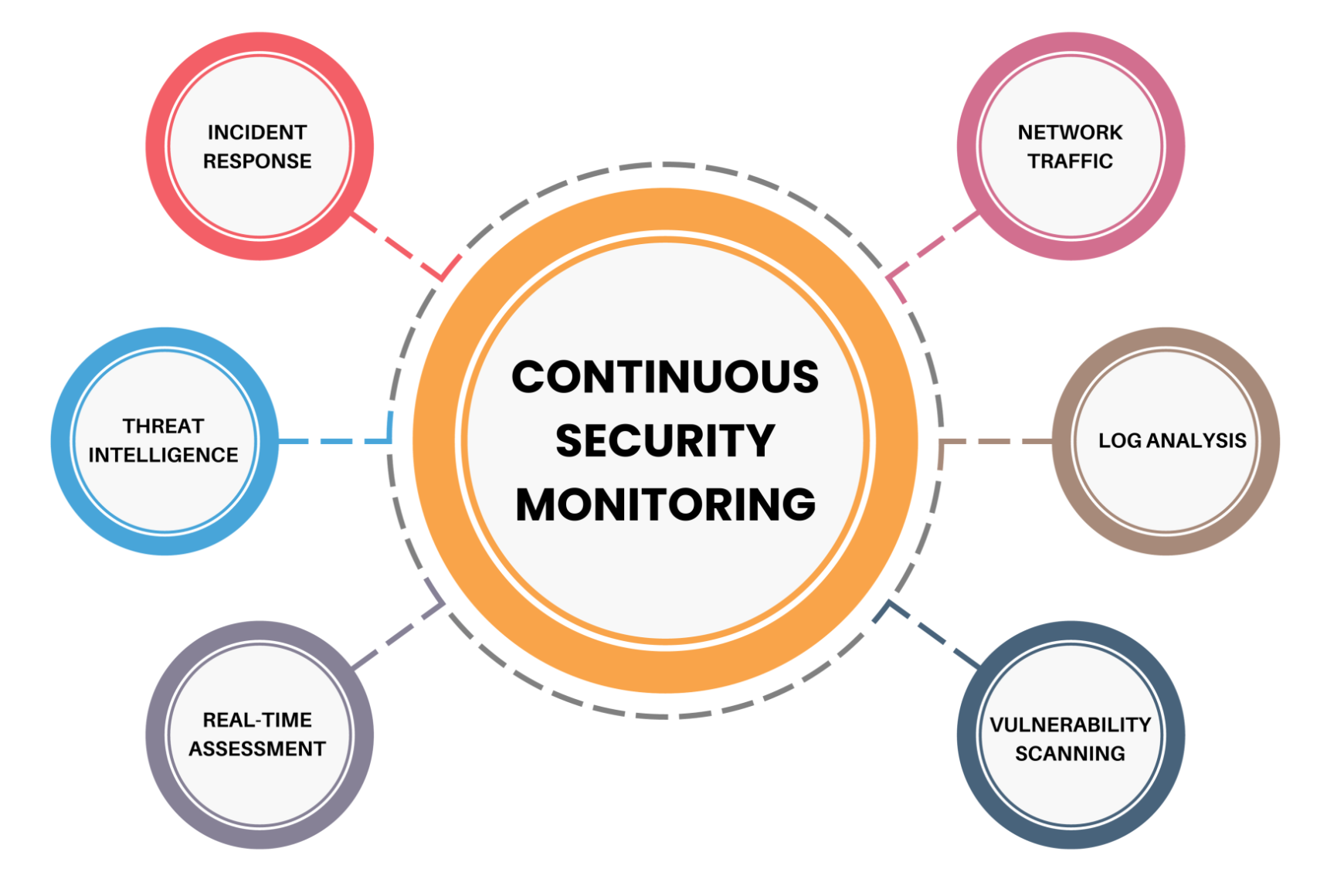

Continuous security monitoring

Security không phải “set and forget”. Cần monitoring liên tục để phát hiện anomalies và attacks đang diễn ra.

Các metrics cần monitor:

- Failed login attempts (potential brute force)

- Unusual traffic patterns (potential DDoS hoặc scraping)

- Error rate spikes (có thể do exploit attempts)

- Database query patterns (detect SQL injection)

- File integrity changes (phát hiện malware hoặc unauthorized modifications)

Tools hữu ích:

- Web Application Firewall (WAF): ModSecurity, Cloudflare WAF

- SIEM systems: Splunk, ELK Stack, Graylog

- Intrusion Detection Systems (IDS): Snort, Suricata

- File Integrity Monitoring: OSSEC, Tripwire

Roadmap bảo mật cho doanh nghiệp

Từ góc nhìn chuyên gia, Web24h đề xuất roadmap triển khai bảo mật theo giai đoạn:

Phase 1: Foundation (Tháng 1-2)

Mục tiêu: Thiết lập nền tảng bảo mật cơ bản

- Cài đặt SSL certificate (Let’s Encrypt free hoặc commercial)

- Enable HTTPS force redirect

- Update tất cả software lên phiên bản mới nhất

- Change default credentials

- Implement basic backup strategy (daily database, weekly full backup)

- Install security plugin (nếu dùng CMS)

Deliverables: SSL certificate installed, update log, backup verification report

Phase 2: Access Control (Tháng 3-4)

Mục tiêu: Tăng cường authentication và authorization

- Implement strong password policy

- Deploy Multi-Factor Authentication cho admin accounts

- Review và restrict user permissions

- Implement session timeout policies

- Setup login attempt monitoring và lockout mechanism

Deliverables: Updated password policy document, MFA implementation report, access control audit

Phase 3: Application Security (Tháng 5-7)

Mục tiêu: Harden application layer

- Code review focusing on OWASP Top 10

- Implement input validation và output encoding

- Add CSRF protection to all forms

- Configure security headers

- Sanitize database queries (prepared statements)

- Implement WAF

Deliverables: Code review report, security headers checklist, WAF configuration document

Phase 4: Infrastructure Security (Tháng 8-9)

Mục tiêu: Bảo vệ hạ tầng và network

- Server hardening (disable unnecessary services, firewall rules)

- Database security configuration

- Network segmentation

- Regular vulnerability scanning setup

- DDoS protection implementation

Deliverables: Server hardening checklist, vulnerability scan reports, network diagram

Phase 5: Monitoring & Response (Tháng 10-11)

Mục tiêu: Thiết lập khả năng detect và respond

- Deploy security monitoring tools

- Create incident response plan

- Setup alerting mechanisms

- Train team on security best practices

- Establish security metrics và KPIs

Deliverables: Incident response playbook, monitoring dashboard, training completion certificates

Phase 6: Continuous Improvement (Tháng 12+)

Mục tiêu: Duy trì và cải thiện liên tục

- Quarterly penetration testing

- Monthly vulnerability assessments

- Regular security awareness training

- Review và update security policies

- Stay updated on emerging threats

Deliverables: Quarterly security reports, updated policies, threat intelligence summaries

Công nghệ mới trong phòng chống lỗi bảo mật

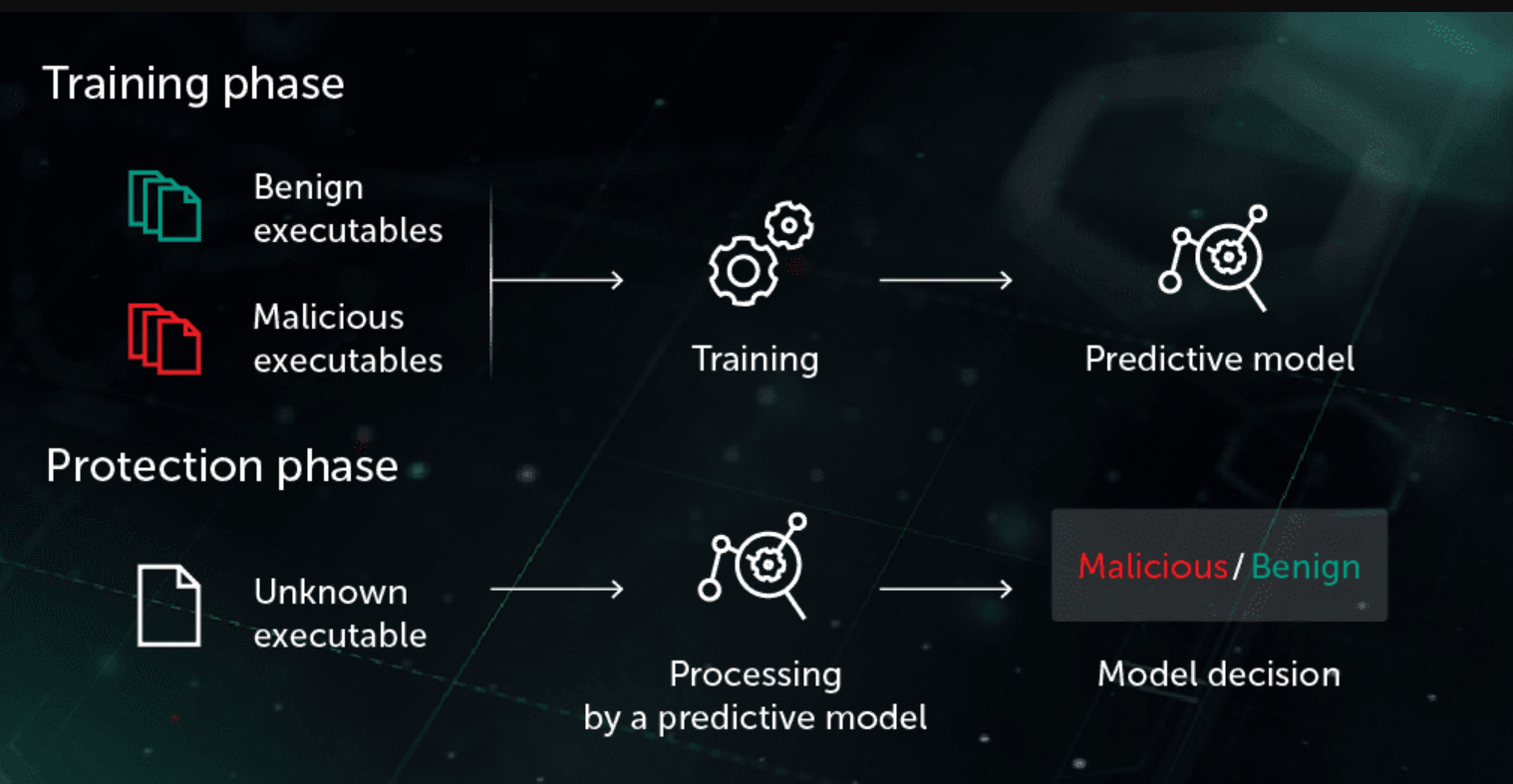

Machine Learning trong Web Security

AI và Machine Learning đang revolutionize web security. Các ứng dụng chính:

Anomaly Detection:

ML models học behavior bình thường của website traffic, users, applications. Khi có deviation đáng kể, alert được trigger. Hiệu quả với zero-day attacks mà signature-based systems bỏ lỡ.

Predictive Security:

Phân tích patterns từ millions of attacks để predict và block threats trước khi chúng xảy ra. Google’s Safe Browsing sử dụng ML để identify phishing sites với accuracy >95%.

Automated Response:

Khi detect attack, AI có thể tự động apply countermeasures: block IPs, adjust WAF rules, isolate compromised systems – tất cả trong milliseconds.

Runtime Application Self-Protection (RASP)

RASP là công nghệ bảo mật được integrate vào application, monitor execution và block attacks real-time từ bên trong.

Ưu điểm so với WAF truyền thống:

- Có context về application logic, data flow

- Không bị bypass bằng encoding, obfuscation

- Lower false positive rate

- Protect cả internal threats

Hạn chế:

- Require code modification hoặc agent installation

- Potential performance impact

- Vendor lock-in risk

Container Security

Với sự phát triển của microservices và containerization (Docker, Kubernetes), security model cũng cần thay đổi.

Best practices:

- Scan container images cho vulnerabilities trước khi deploy

- Use minimal base images (Alpine thay vì full Ubuntu)

- Implement pod security policies trong Kubernetes

- Network segmentation giữa containers

- Runtime monitoring cho abnormal container behavior

Case studies: Hậu quả của lỗi bảo mật website

Case 1: Equifax Data Breach (2017)

Lỗi: Vulnerable Apache Struts component (CVE-2017-5638)

Tác động: 147 triệu records bị đánh cắp (SSN, birth dates, addresses, credit card numbers)

Chi phí: >$1.4 billion in settlements và remediation

Bài học: Patch management không được coi nhẹ. Equifax biết về vulnerability nhưng không patch kịp thời.

Case 2: British Airways (2018)

Lỗi: XSS attack cho phép inject malicious script

Tác động: 380,000 payment card details stolen trong 15 ngày

Chi phí: £20 million fine từ ICO (UK regulator) – largest ever under GDPR

Bài học: Input validation và output encoding là critical. Regular security testing có thể phát hiện XSS này.

Case 3: Capital One (2019)

Lỗi: Misconfigured WAF và SSRF vulnerability

Tác động: 100 million credit applications exposed

Chi phí: $80 million settlement

Bài học: Cloud security configuration requires expertise. Principle of least privilege phải được enforce nghiêm ngặt.

FAQ: Câu hỏi thường gặp về lỗi bảo mật website

Website nhỏ có cần quan tâm bảo mật không?

Hoàn toàn cần. Thực tế, small websites thường bị target nhiều hơn vì security yếu hơn. 43% cyber attacks target small businesses, và 60% trong số đó đóng cửa trong 6 tháng sau breach.

Scan bảo mật nên làm bao lâu một lần?

Continuous scanning là ideal, nhưng tối thiểu nên:

- Automated scan: Hàng ngày

- Manual security review: Hàng tháng

- Penetration test: Hàng quý hoặc sau major changes

- Full security audit: Hàng năm

SSL certificate đắt không? Có bắt buộc không?

Từ 2024, Google Chrome mark tất cả HTTP sites là “Not Secure”. Free options như Let’s Encrypt cung cấp SSL quality tốt. Về compliance, PCI-DSS require SSL cho payment pages, GDPR require encryption cho personal data in transit.

WAF có thay thế được việc fix lỗi code không?

Không. WAF là defense layer bổ sung, không thay thế secure coding. WAF có thể bị bypass, và performance overhead. Best approach là fix vulnerabilities trong code + WAF như backup protection.

Nên tự làm security hay thuê chuyên gia?

Depends on resources và expertise. Basic security (SSL, updates, backups) có thể tự làm. Nhưng penetration testing, security architecture design, incident response nên có chuyên gia. Hybrid approach thường optimal: in-house team cho daily ops, external experts cho specialized tasks và independent assessment.

Hosting có ảnh hưởng đến bảo mật không?

Rất lớn. Shared hosting yếu hơn VPS/dedicated về isolation. Server location ảnh hưởng compliance (GDPR require EU data stay in EU). Provider reputation matter – những nhà cung cấp uy tín như Web24h có security measures built-in: automated backups, malware scanning, firewall, DDoS protection.

Kết luận

Lỗi bảo mật website không phải vấn đề “if” mà là vấn đề “when”. Không có hệ thống nào 100% secure, nhưng với proper security practices, bạn có thể minimize risks đáng kể.

Key takeaways từ phân tích chuyên sâu này:

Security là process, không phải product: Bạn không thể “mua” security một lần rồi yên tâm. Nó require continuous effort, updates, monitoring.

Defense in depth: Đừng rely on single security measure. Multiple layers (WAF + input validation + monitoring + backups) ensure nếu một layer fail, others vẫn protect.

People matter: Technical controls chỉ hiệu quả khi users understand và follow security practices. Security awareness training là critical.

Plan for breaches: Despite best efforts, breaches can happen. Có incident response plan, regular backups, và tested recovery procedures.

Web24h khuyến nghị doanh nghiệp nên:

- Bắt đầu với security assessment để hiểu current state

- Develop roadmap based on risk priorities

- Allocate adequate budget (industry standard: 10-15% of IT budget)

- Engage security professionals cho critical tasks

- Foster security culture trong organization

Đầu tư vào bảo mật website không phải chi phí mà là investment. Cost of prevention luôn nhỏ hơn cost of breach recovery nhiều lần. Trong digital economy, reputation và customer trust là assets quý giá nhất – và một lần breach có thể phá hủy chúng.

Tài liệu tham khảo chuyên sâu:

- OWASP Top 10: https://owasp.org/www-project-top-ten/

- SANS Top 25 Most Dangerous Software Errors

- NIST Cybersecurity Framework

- CWE/SANS Top 25 Most Dangerous Software Weaknesses

- PCI DSS Security Standards

Liên hệ Web24h để được tư vấn giải pháp bảo mật website toàn diện cho doanh nghiệp của bạn.